亲爱的读者们,你是否曾在破解某个软件或游戏时,感到无比的挫败?是不是觉得那些复杂的代码就像是一道道无解的谜题?别急,今天我要给你揭秘一个神秘的黑科技——花指令,让你轻松破解那些看似坚不可摧的代码!

什么是花指令?

想象你手中拿着一把钥匙,却怎么也打不开那扇紧闭的大门。这时,你突然发现,这把钥匙其实是个假货,真正的钥匙被隐藏在某个角落。花指令,就是这样一把“假钥匙”,它能在不影响程序运行的情况下,迷惑逆向分析人员,让他们在破解过程中迷失方向。

花指令的分类

花指令分为两大类:可执行花指令和不可执行花指令。

可执行花指令:这类花指令会在程序运行时被执行,但执行后没有任何实际意义,只是增加静态分析的难度。比如,在一段加密算法中插入一些看似无用的指令,让破解者摸不着头脑。

不可执行花指令:这类花指令在程序运行时不会被执行,但它们会干扰反汇编器的正常工作,导致反汇编结果出错。比如,在代码中插入一些不完整的指令,让反汇编器误将其识别为有效指令。

花指令的原理

花指令之所以能迷惑逆向分析人员,主要是因为它们利用了反汇编算法的缺陷。

线性扫描算法:这种算法逐行扫描代码,将一条指令的结束作为另一条指令的开始。如果花指令被插入在指令中间,反汇编器可能会将其误认为是有效指令的一部分。

递归行进算法:这种算法按照代码可能的执行顺序进行反汇编。如果花指令被插入在分支指令中,反汇编器可能会将其误认为是有效指令的一部分。

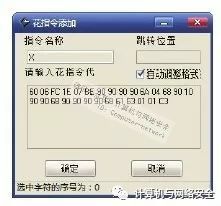

花指令的实现

花指令的实现方法有很多,以下是一些常见的技巧:

插入垃圾数据:在代码中插入一些看似无用的数据,让反汇编器误将其识别为有效指令。

插入不完整指令:在代码中插入一些不完整的指令,让反汇编器误将其识别为有效指令。

插入跳转指令:在代码中插入跳转指令,让反汇编器误将其识别为有效指令。

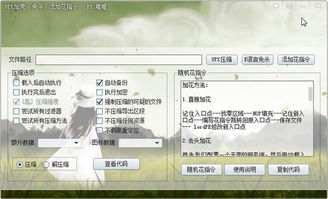

花指令的应用

花指令在许多领域都有广泛的应用,以下是一些常见的应用场景:

软件保护:许多软件为了防止被破解,会在代码中插入花指令,增加破解难度。

游戏保护:许多游戏为了防止被破解,会在代码中插入花指令,增加破解难度。

安全研究:安全研究人员可以利用花指令来研究软件的安全性。

花指令的破解

虽然花指令能迷惑逆向分析人员,但它们并不是不可破解的。以下是一些常见的破解方法:

分析代码结构:通过分析代码结构,找出花指令的位置,并将其删除。

修改反汇编器:修改反汇编器,使其能够正确识别花指令。

使用反汇编工具:使用一些专门的反汇编工具,自动识别和删除花指令。

花指令是一种强大的黑科技,它能在不影响程序运行的情况下,迷惑逆向分析人员。了解花指令的原理和实现方法,有助于我们更好地保护自己的软件和游戏,同时也能让我们在破解过程中更加得心应手。所以,亲爱的读者们,赶快拿起你的“假钥匙”,开启破解之旅吧!